国外speaking实践过程拍击:惊现笑料不断,传播跨文化交流真谛

61411 2023-12-23 08:50

在这个信息爆炸的时代,数据安全成为了我们每个人必须面对的课题。SQL注入,作为一种常见的网络攻击手段,它如同潜行在暗夜中的幽灵,随时准备窃取我们宝贵的信息资产。然而,正如古老的城墙需要坚固的城门来抵御外敌,我们的数据库也需要一道道坚固的防线来守护其安全。本文将探讨如何构建这些防线,以艺术与智慧之名,守护数据之门。

一、认识SQL注入:数据安全的隐形敌人

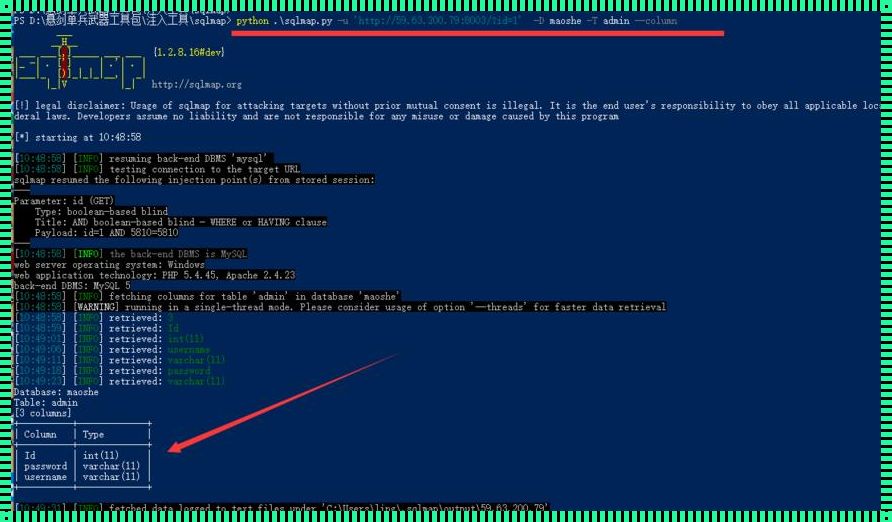

SQL注入,顾名思义,是一种通过在SQL语句中插入恶意代码,来操纵数据库的技术。攻击者利用这一手段,可以绕过正常的数据验证流程,获取、篡改或删除数据库中的敏感信息。这种攻击方式之所以难以防范,是因为它隐蔽性强,且往往在不经意间就已经发生。

二、构建防线:从源头上防范SQL注入

1. 输入验证:第一道防线

在数据进入数据库之前,对其进行严格的验证是至关重要的。验证不仅包括对数据格式的检查,还应包括对数据内容的审查。确保所有输入都符合预期的类型和范围,是防止恶意代码注入的第一步。

2. 参数化查询:构建安全的桥梁

参数化查询是一种强大的工具,它允许开发者在不直接拼接SQL语句的情况下,传递参数给数据库。通过这种方式,即使攻击者试图在输入中注入恶意SQL代码,数据库也会将其视为普通参数,从而避免了执行恶意操作的风险。

3. 最小权限原则:限制数据访问

为数据库用户分配尽可能少的权限,是另一种有效的防范措施。确保每个用户只能访问其工作所必需的数据,可以大大减少SQL注入攻击的影响范围。

4. 错误处理:隐藏弱点

在开发过程中,对错误信息的处理也应谨慎。避免将数据库的错误信息直接展示给用户,因为这可能会暴露数据库的内部结构,为攻击者提供可乘之机。

三、持续教育:提升防御意识

技术的进步永无止境,SQL注入的攻击手段也在不断演变。因此,持续的教育和培训是提升防御意识的关键。通过定期的培训和演练,开发者可以更好地理解SQL注入的威胁,并掌握最新的防御技术。

四、技术更新:与时俱进的防御策略

随着技术的不断更新,新的防御工具和策略也在不断出现。保持对新技术的关注,并及时更新防御措施,是确保数据库安全的重要一环。

结语

在这场没有硝烟的战争中,我们每个人都是一名战士。通过构建坚固的防线,我们可以有效地防范SQL注入,保护我们宝贵的数据资产。让我们以艺术与智慧为武器,共同守护数据之门,迎接一个更加安全的数字世界。